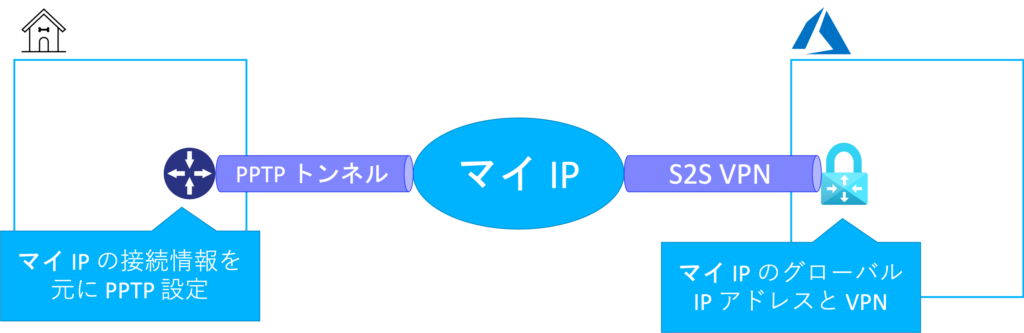

今回は比較的お手軽に自宅で固定 IP を使う方法を紹介します。固定 IP があると Azure との S2S VPN やサーバー公開やゲームのために外部からのリモートアクセスできる環境を作れます。

インターリンクの”マイ IP”サービス

マイ IP は、インターリンク社が提供する固定 IP アドレスを利用できるサービスです。専用の機器を新しく置いたり回線を契約する必要なく固定 IP を利用できます。

以前は WiMAX の固定 IP オプションを使ってグローバル IP アドレスを利用する方法を使っていました。GMO トクトク BB で WiMAX を利用していれば月額数百円で利用できるというコストメリットはありましたが、固定ではないので IP アドレスの更新をしなければいけないという面倒さがありました。

魅力は構築の簡単さです。マイ IP の場合はユーザーごとに IP アドレスが割り当てられるので、IP アドレスの更新をする必要がありません。また、WiMAX に限らず、既存のインターネット回線を利用することができます。

固定 IP を利用するデバイスと用意された接続エンドポイント間でトンネルを構築し、繋がったトンネルの先から固定グローバル IP で出ていくという構成です。

料金の安さも魅力です。固定グローバル IP アドレスを利用すると月額数千円くらいかかるケースが多いですが、このサービスの場合は月額 1,100 円で利用できます。

セットアップしてみる

インターリンクに登録

下のリンクから利用登録します。インターネットから利用申し込みでき、書類のやりとりなどは一切不要です。おそらく自動対応でしょうか、夜分に申し込みをしましたがすぐに設定情報が送られてきました。

マイ IP とマイ IP ソフトイーサの2種類のサービスがありますが、Azure の対向 VPN デバイスから接続するために「マイ IP」を選びます。

登録が完了すると以下のような情報がメールで届きます。

【ご契約サービス名】 :マイIP サービス 【VPNサーバー】 ホスト名 :myip04.interlink.or.jp ホストIPアドレス :<Peer IP address> 【DNSサーバ】 プライマリDNS :<Primary DNS> セカンダリDNS :<Secondary DNS> 【ユーザー名】 :<User name> 【パスワード】 :<Password> 【共有キー(シークレット)】:<Secret> ※L2TPで接続する際に入力します。 【割り当てIPアドレス】:<Global IP address>

VPN デバイス側で設定

マイ IP サービスで S2S VPN するまでには次の設定が必要です。

- PPP インタフェース設定

- PPP 対向へのルーティング、セキュリティ設定

- VPN インタフェース、ルーティング、セキュリティ設定

PPP インタフェースとして、EdgeRouter X でマイ IP サービスとつなぐインターフェースの情報を設定します。これによって固定 IP をデバイスで使えます。

set interfaces pptp-client pptpc0 default-route none

set interfaces pptp-client pptpc0 local-address <Global IP address>

set interfaces pptp-client pptpc0 mtu 1500

set interfaces pptp-client pptpc0 name-server auto

set interfaces pptp-client pptpc0 password <Password>

set interfaces pptp-client pptpc0 require-mppe

set interfaces pptp-client pptpc0 server-ip <Peer IP address>

set interfaces pptp-client pptpc0 user-id <User name>VPN インタフェース、ルーティング、セキュリティ設定

以下記事などを参考に S2S VPN の設定を行います。

set interfaces vti vti0 mtu 1436

set protocols static interface-route <Azure Vnet IP address> next-hop-interface vti0

set vpn ipsec allow-access-to-local-interface disable

set vpn ipsec auto-firewall-nat-exclude enable

set vpn ipsec esp-group Azure-ESP compression disable

set vpn ipsec esp-group Azure-ESP lifetime 27000

set vpn ipsec esp-group Azure-ESP mode tunnel

set vpn ipsec esp-group Azure-ESP pfs disable

set vpn ipsec esp-group Azure-ESP proposal 1 encryption aes256

set vpn ipsec esp-group Azure-ESP proposal 1 hash sha1

set vpn ipsec ike-group Azure-IKE ikev2-reauth no

set vpn ipsec ike-group Azure-IKE key-exchange ikev2

set vpn ipsec ike-group Azure-IKE lifetime 28800

set vpn ipsec ike-group Azure-IKE proposal 1 dh-group 2

set vpn ipsec ike-group Azure-IKE proposal 1 encryption aes256

set vpn ipsec ike-group Azure-IKE proposal 1 hash sha1

set vpn ipsec site-to-site peer <Azure VPN GW PIP> authentication mode pre-shared-secret

set vpn ipsec site-to-site peer <Azure VPN GW PIP> authentication pre-shared-secret '<PreSharedKey>'

set vpn ipsec site-to-site peer <Azure VPN GW PIP> connection-type respond

set vpn ipsec site-to-site peer <Azure VPN GW PIP> description Azure-CORE-JPE

set vpn ipsec site-to-site peer <Azure VPN GW PIP> ike-group Azure-IKE

set vpn ipsec site-to-site peer <Azure VPN GW PIP> ikev2-reauth inherit

set vpn ipsec site-to-site peer <Azure VPN GW PIP> local-address <Global IP address>

set vpn ipsec site-to-site peer <Azure VPN GW PIP> vti bind vti0

set vpn ipsec site-to-site peer <Azure VPN GW PIP> vti esp-group Azure-ESPあとは適宜ファイアウォール設定も行います。

コメント