前回に引き続き、いつの間にかリブランドされて名称が変わっていた Microsoft Defender for Cloud です。Azure Security Center からサービス名が変わり、マルチ クラウド対応をターゲットとした機能が追加されています。

前回は AWS コネクタの構成を試し、AWS リソースのセキュリティ チェックが行われることを確認しました。

Microsoft Defender for Cloud では、同様に GCP のコネクタが提供されています。今回は GCP のコネクタを利用して、GCP リソースのセキュリティ チェックを構成してみます。

構成手順

1. Azure: GCP 用コネクタの作成 – 1

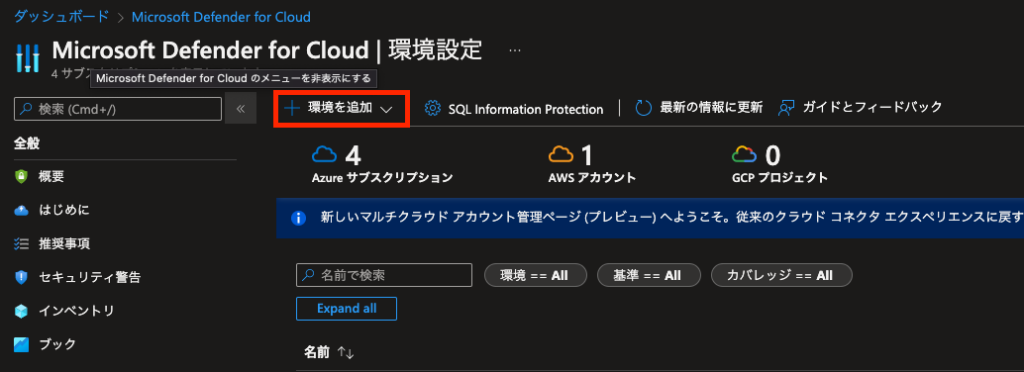

Azure ポータルで GCP コネクタの作成を開始します。Microsoft Defender for Cloud を開き、左メニューから [環境設定] をクリックします。上部メニューから [環境を追加]>[Google Cloud Platform (プレビュー)] をクリックします。

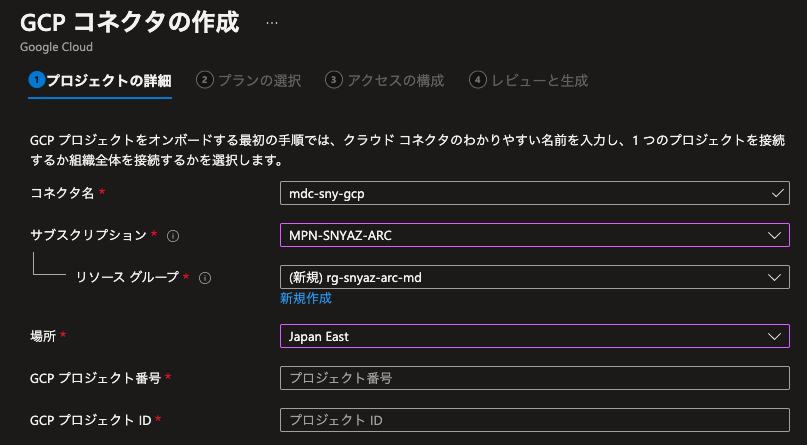

[GCP コネクタの作成] にて、[プロジェクトの詳細] でコネクタの基本情報を設定します。各設定項目を入力し、[次へ] をクリックします。

- [コネクタ名]: 任意のコネクタ名を指定

- [サブスクリプション]: コネクタを作成するサブスクリプションを指定

- [リソース グループ]: コネクタを作成するリソース グループを指定

- [場所]: コネクタを作成するリージョンを指定

- [GCP プロジェクト番号]: 接続する GCP プロジェクト番号を入力

- [GCP プロジェクト ID]: 接続する GCP プロジェクトの ID を入力

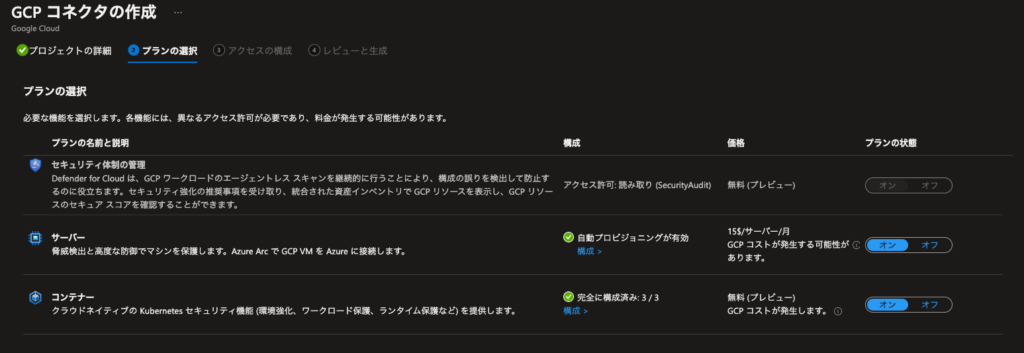

[プランの選択] にて、GCP リソースに対して有効化するセキュリティ プランを選択します。有効化するプランを選択し、[次へ] をクリックします。

- [サーバー]: Compute Engine インスタンスに対してセキュリティを有効化

- [コンテナー]: GKE クラスターに対してセキュリティを有効化

[アクセスの構成] にて、構成用のスクリプトを [コピー] をクリックしてコピーします。次に GCP での設定を行うために、そのまま [GCP Cloud Shell] をクリックするか、GCP コンソールで Cloud Shell を起動します。

2. GCP: 構成スクリプトの実行

GCP の Cloud Shell にて、先ほどの手順でコピーしたスクリプトを実行します。実行に数分かかるのでしばらく待ちます。

スクリプトの実行が完了すると、次のようなメッセージが表示されてプロンプトが返ってきます。末尾に表示される ID は次の手順で利用するので控えておきます。

[ACTION REQUIRED] Copy the following unique numeric idto the Azure portal when requested forthe Arc onboarding service account unique id. Unique numeric id: xxxxxxxxxx3. Azure: GCP 用コネクタの作成 – 2

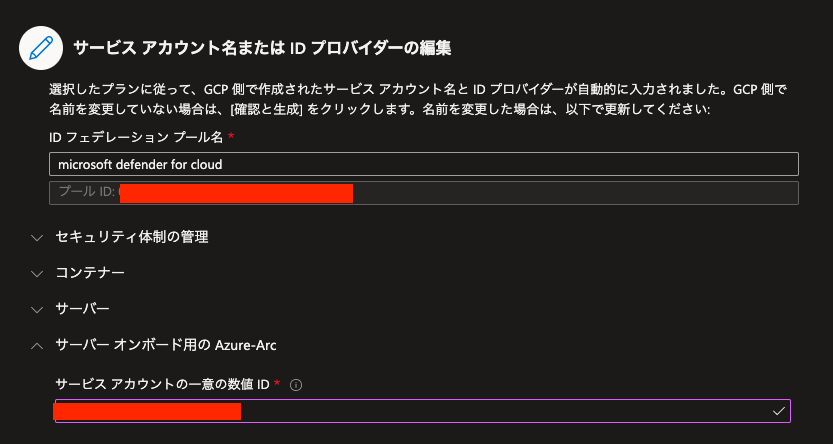

GCP でのスクリプトが完了したら Azure ポータルに戻って残りの手順を進めます。[サービス アカウント名または ID プロバイダーの編集]>[サービス アカウントの一意の数値 ID]に、先ほどスクリプト実行後に表示された ID を入力し、コネクタの作成を行います。

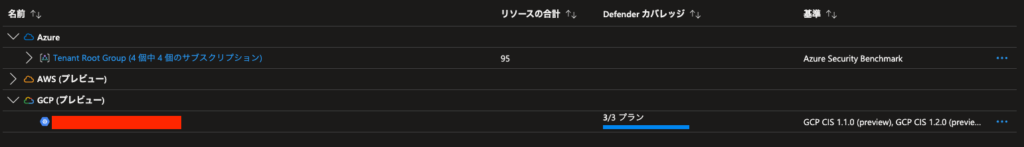

コネクタが作成されると、一覧に GCP プロジェクトが表示されます。

4. Azure: 動作確認

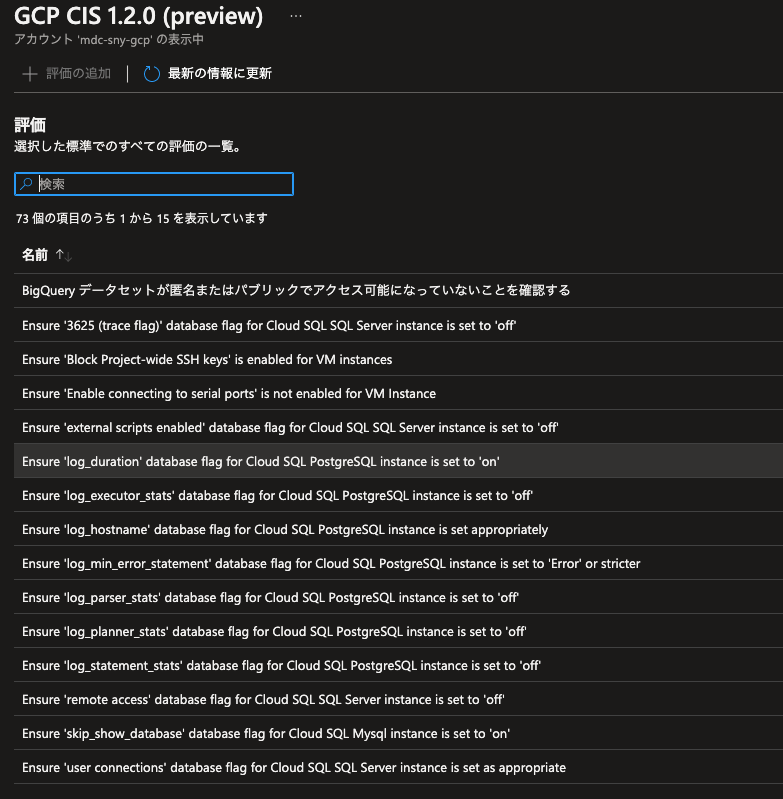

GCP でもセキュリティ標準が予め構成されており、設定すべき項目がまとめられています。

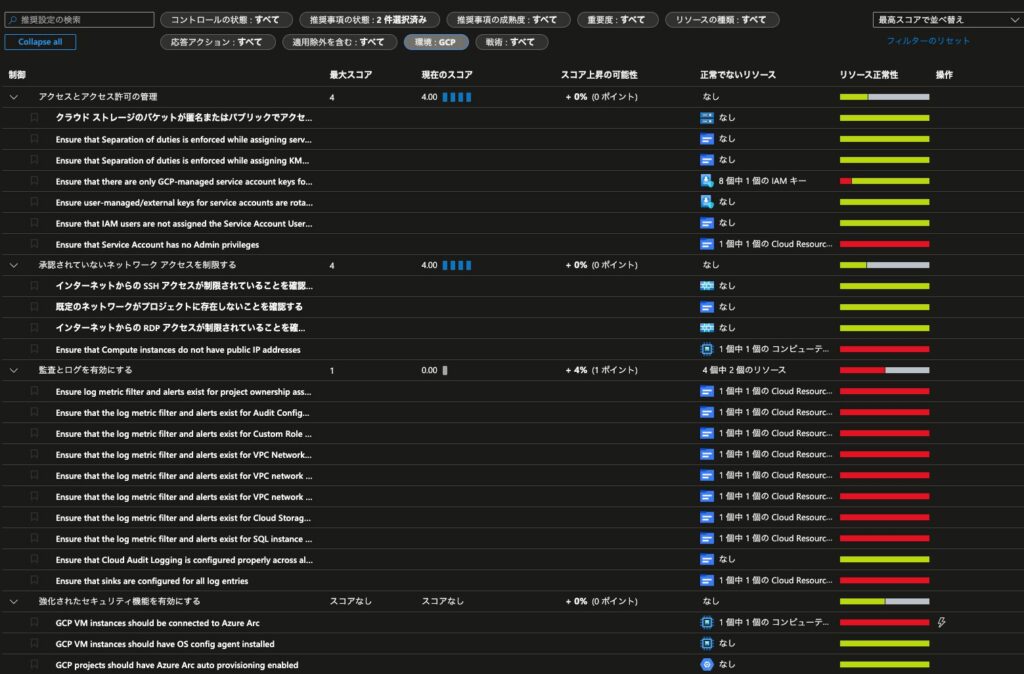

時間が経つと、GCP リソースに対するセキュリティがチェックされ、推奨事項が表示されます。

これで GCP でもリソースに対してセキュリティをチェックできる仕組みができました。Azure、AWS、GCP のマルチ クラウドを一括でチェックできるって、もうそれだけで十分お金取れるサービスな気がしますね。

コメント