いつの間にかリブランドされて名称が変わっていた Microsoft Defender for Cloud です。元々は Azure Security Center というサービス名で提供されていましたが、昨今のマルチ クラウド対応の波に乗って幅広くクラウドに対するセキュリティ製品という位置付けを狙っているようです。

Azure の各サービスに対するセキュリティ推奨事項や自動構成変更といった機能を備えていましたが、今では AWS など他クラウドに対してもセキュリティ推奨事項のチェックをできるようになっていました。

今回は Microsoft Defender for Cloud で AWS のセキュリティ管理を構成する手順を記録しておきます。現時点でプレビューなので、やり方や画面が変わる可能性があることはご留意ください。

注意事項

AWS を Microsoft Defender for Cloud に接続するには、以前から利用されていたクラシック コネクタを使用する方法もあります。こちらはすでにレガシー扱いとなっておりリタイアが予想されるので、一度削除してから新しくコネクタを作成し直すことが推奨されます。

構成手順

1. Azure: Microsoft Defender で AWS コネクタを作成

まずは Azure で AWS コネクタの作成を開始します。

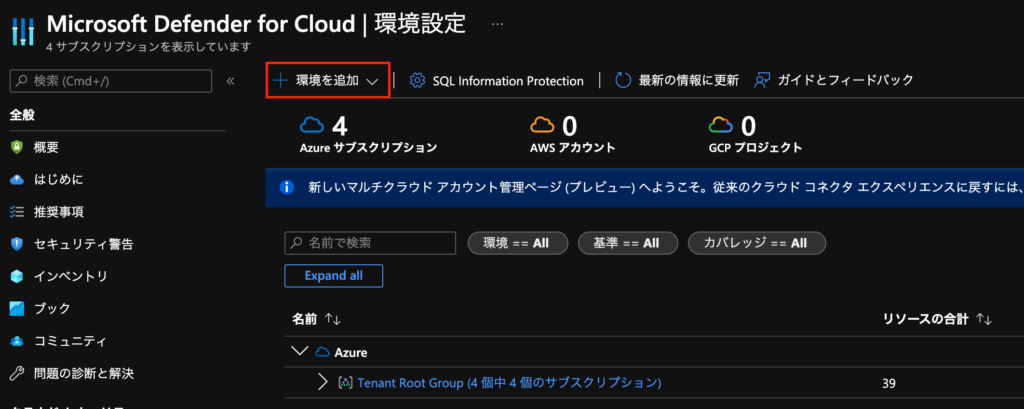

Azure ポータルにて、Microsoft Defender for Cloud を開きます。次に、左メニューから [環境構成] をクリックします。

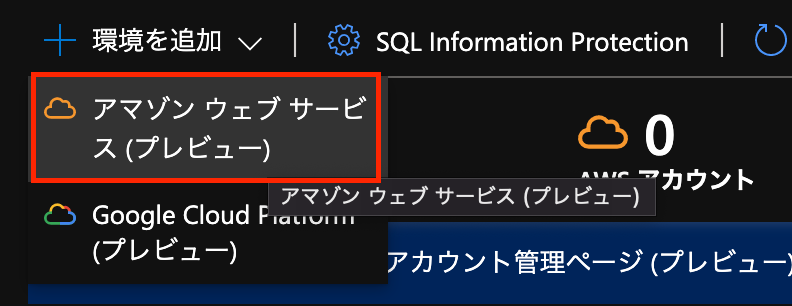

上部のメニューから [環境を追加]>[アマゾン ウェブ サービス(プレビュー)] をクリックします。

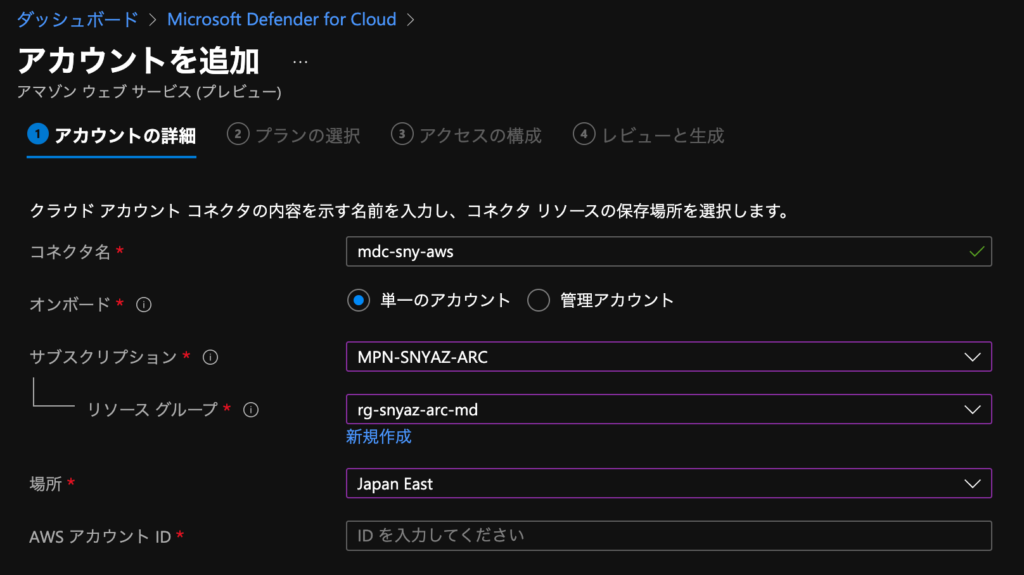

[アカウントを追加] にて、[アカウントの詳細] でコネクタの基本情報を設定します。今回は単一の AWS アカウントを接続する想定で進めます。各設定項目を入力し、[次へ] をクリックします。

- [コネクタ名]: 任意のコネクタ名を指定

- [オンボード]: [単一のアカウント]

- [サブスクリプション]: コネクタを作成するサブスクリプションを指定

- [リソース グループ]: コネクタを作成するリソース グループを指定

- [場所]: コネクタを作成するリージョンを指定

- [AWS アカウント ID]: 接続する AWS アカウントの ID を入力

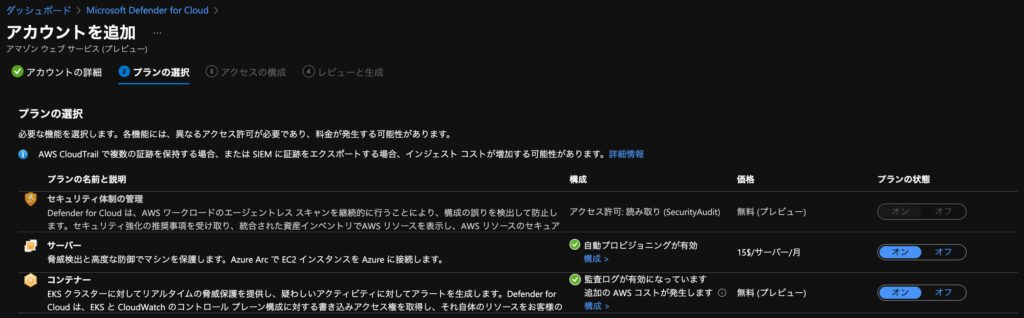

[プランの選択] にて、AWS リソースに対して有効化するセキュリティ プランを選択します。有効化するプランを選択し、[次へ] をクリックします。

- [サーバー]: EC2 インスタンスに対してセキュリティを有効化

- [コンテナー]: EKS クラスターに対してセキュリティを有効化

[アクセスの構成] にて、AWS で設定を進めるための CloudFormation テンプレートを取得します。[クリックして CloudFormation テンプレートをダウンロードする] をクリックしてファイルをダウンロードします。

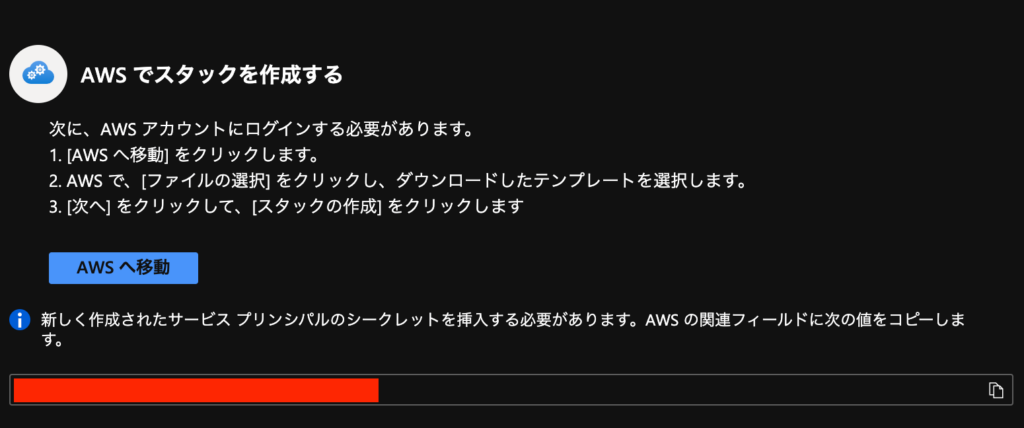

[AWS でスタックを作成する] に表示されているシークレットを控えておきます。このシークレットは次の手順で使います。[AWS へ移動] をクリックし、AWS での設定を開始します。

2. AWS: Microsoft Defender for Cloud 用のスタックを作成

AWS コンソールで Microsoft Defender for Cloud 用のスタックを設定します。

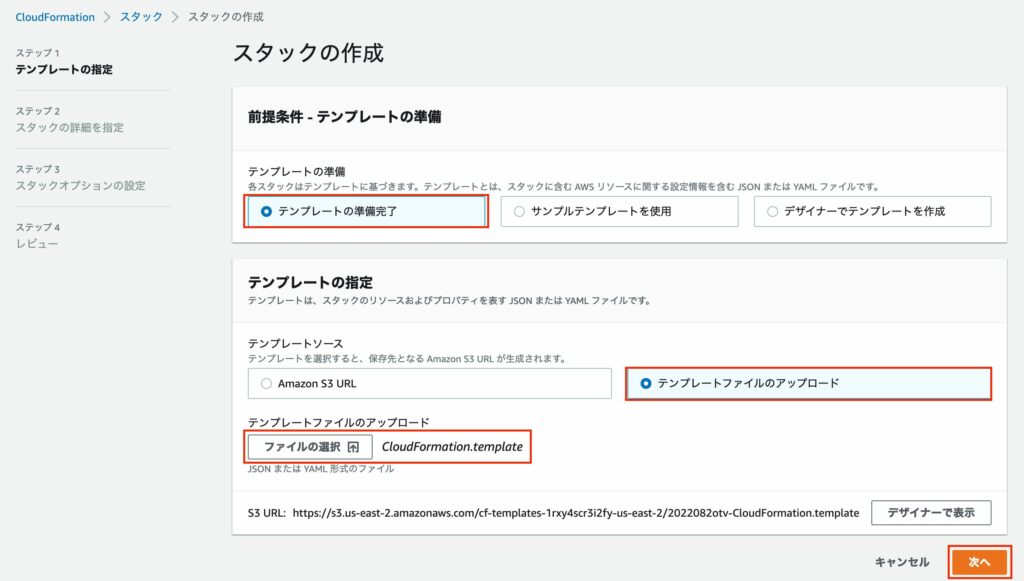

[スタックの作成] にて、[前提条件 – テンプレートの準備] で [テンプレートの準備完了] を選択し、[テンプレートの指定] で [テンプレートファイルのアップロード] を選択した状態で、先ほどの手順でダウンロードしたファイルをアップロードします。ファイルの指定を完了したら [次へ] をクリックします。

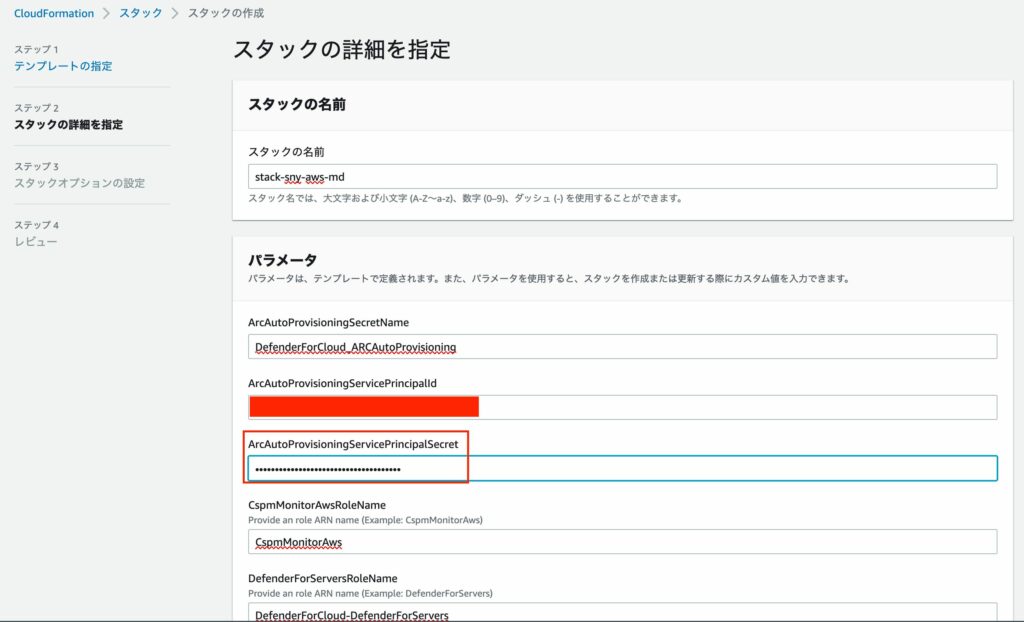

[スタックの詳細を指定] にて、[スタックの名前] で任意のスタック名を指定します。[ArcAutoProvisioningServicePrincipalSecret] に Azure の画面に表示されていたシークレットを入力します。

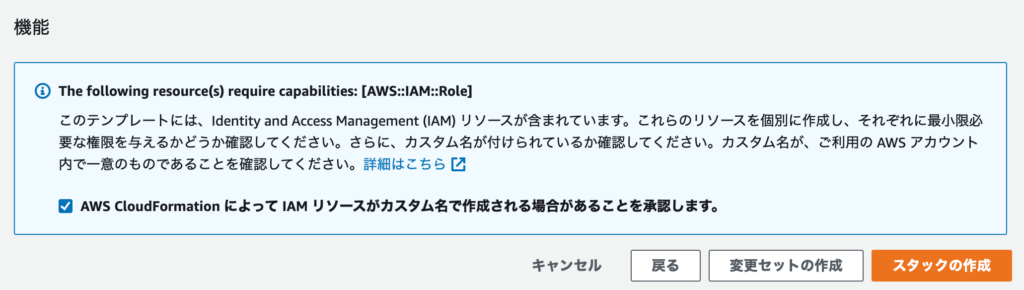

入力が完了したらページ下部の [AWS CloudFormation によって IAM リソースがカスタム名で作成される場合があることを承認します。] を有効化して [スタックの作成] をクリックします。

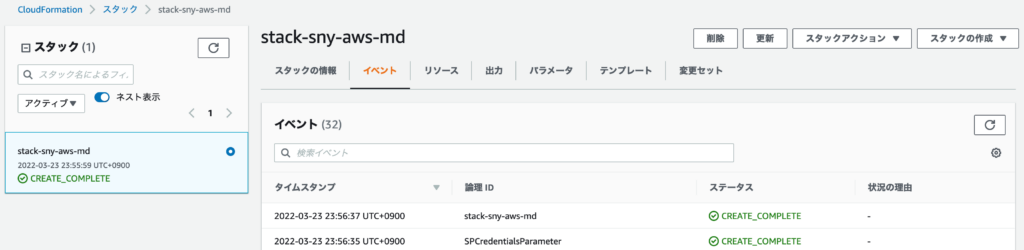

スタックの進行を待ち、スタック名 ID の [ステータス] が [CREATE_COMPLETE] となったら完了です。

スタックが完了したら Azure の設定画面に戻ります。

3. Azure: 動作確認

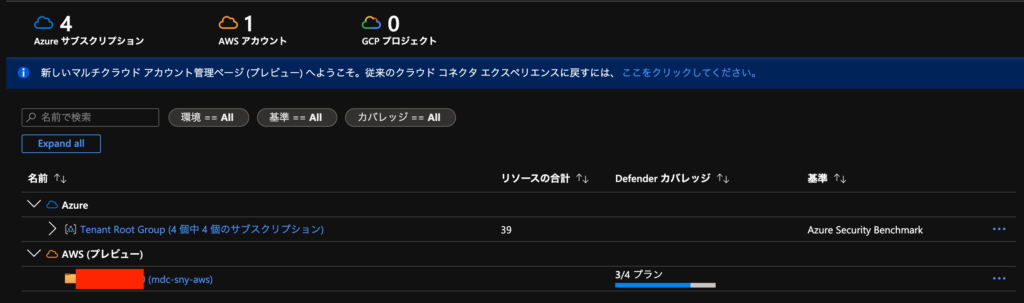

設定が完了すると、Azure ポータルで AWS アカウントの情報が一覧に表示されます。設定直後は情報が少ないですが、AWS のスキャンが完了するとリソースの診断結果も表示されます。

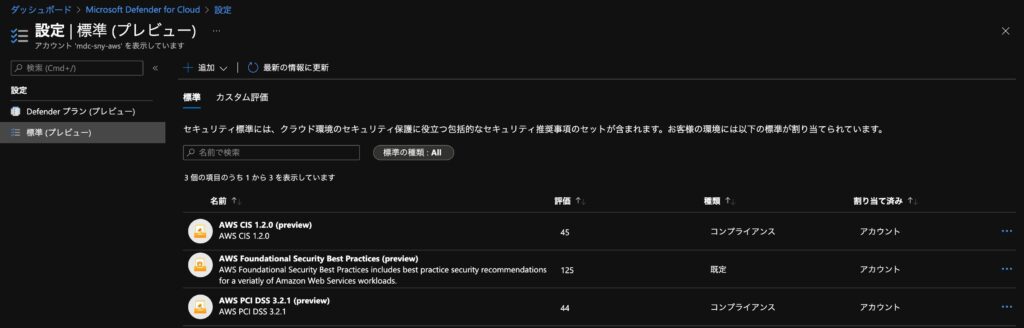

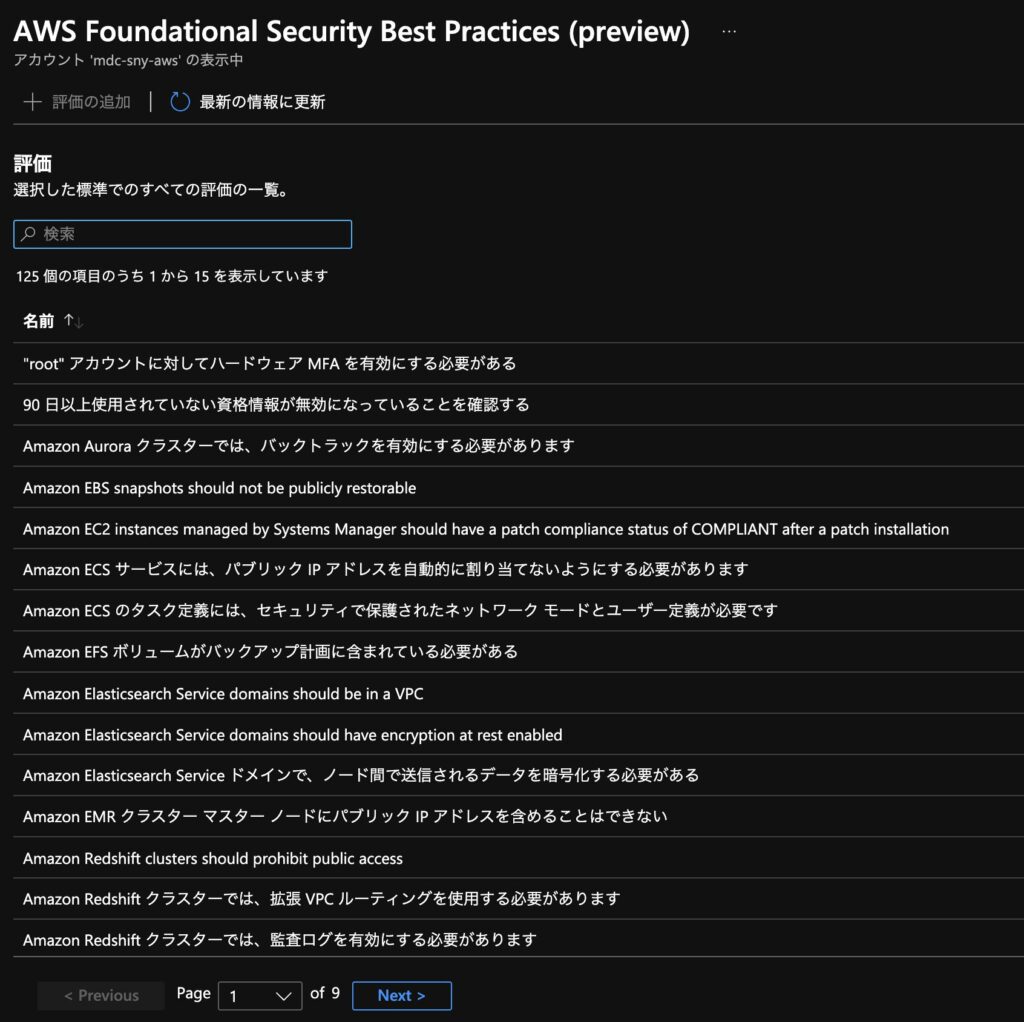

AWS のセキュリティ基準も揃っているので、準拠すべき観点がまとまってチェックされるようです。

時間をおいて Microsoft Defender for Cloud の推奨事項を確認すると、AWS リソースに対するセキュリティの検査結果が表示されます。[環境] フィルターから [AWS (プレビュー)] を選択すると、AWS の項目のみに絞って表示できます。

マルチ クラウドを利用するにあたって、一からセキュリティを勉強するのは大変なのでこのようにまとまった情報があるのはありがたいです。各クラウド環境のセキュリティを横断して確認するのは非常に時間がかかると思うので、こうした仕組みが提供されるのはとても便利です。プレビュー中なので無料利用できますが、GA した際に AWS リソースのチェックにどれくらいの料金がかかるのか注目ですね。

コメント