最近続々と対応サービスが広がっている Azure Private Link で Azure Monitor に接続してみます。Private Link 接続することにより、ログ情報などを Azure のバックボーンネットワーク経由でセキュアに送信できます。

Private Link での Azure Monitor 接続方法

Azure Monitor との接続構成は少し変わっていて、Log Analytics ワークスペースや Application Insights と直接接続ではなく、Azure Monitor Private Link Scope (AMPLS) というリソースを介します。AMPLS は実態を持つインスタンスではなく、その Private Link からの接続に対してどの Azure Monitor リソースへ接続できるかを定義するものになります。

接続の制限

接続の構成に関して、いくつか制限があります。

- 1 つの VNet は、1 つの AMPLS にのみ接続できる

- 1 つの Azure Monitor リソース (ワークスペースまたは Application Insights コンポーネント) は、最大 5 つの AMPLS に接続できる

- 1 つの AMPLS には、最大 20 個の Azure Monitor リソースを接続できる

- 1 つの AMPLS は、最大 10 個のプライベート エンドポイントに接続できる

仮想ネットワークに対して AMPLS は 1 つしか接続できないので、仮想ネットワーク内から接続する必要がある全ての Azure Monitor リソースを含める必要があります。

構成手順

Azure Monitor Private Link Scope 展開

Azure ポータルにて、「Azure Monitor Private Link Scope」と検索してリソースを作成します。

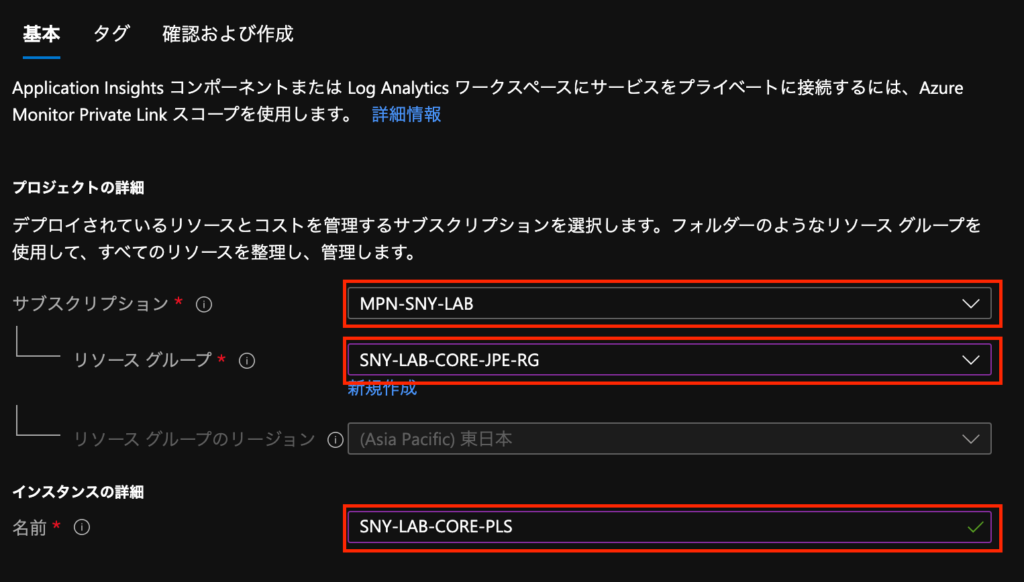

次のようにパラメーターを入力して作成します。

- [サブスクリプション]:リソースを展開するサブスクリプションを選択

- [リソースグループ]:リソースを展開するリソースグループを選択

- [名前]:AMPLS リソースの名前

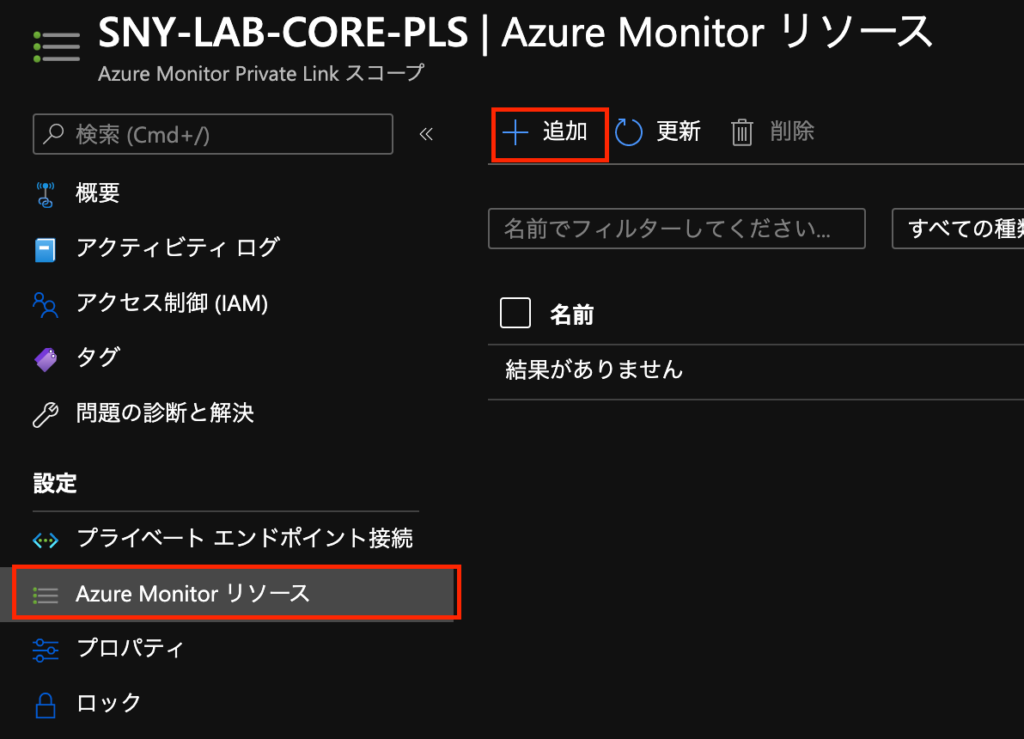

Azure Monitor リソース接続

AMPLS を作成したら、接続する Azure Monitor リソースを選択します。メニューから[Azure Monitor リソース]を選択し、上部の[追加]をクリックします。

既存のリソースから接続する Azure Monitor リソースを選択します。現状はリソース単位でしか接続を指定できません。サブスクリプションやリソースグループの範囲で選択しようとするとエラーとなります。

うまくいくとリソースが接続され、[プロビジョニング状態]が[Succeeded]になることを確認します。

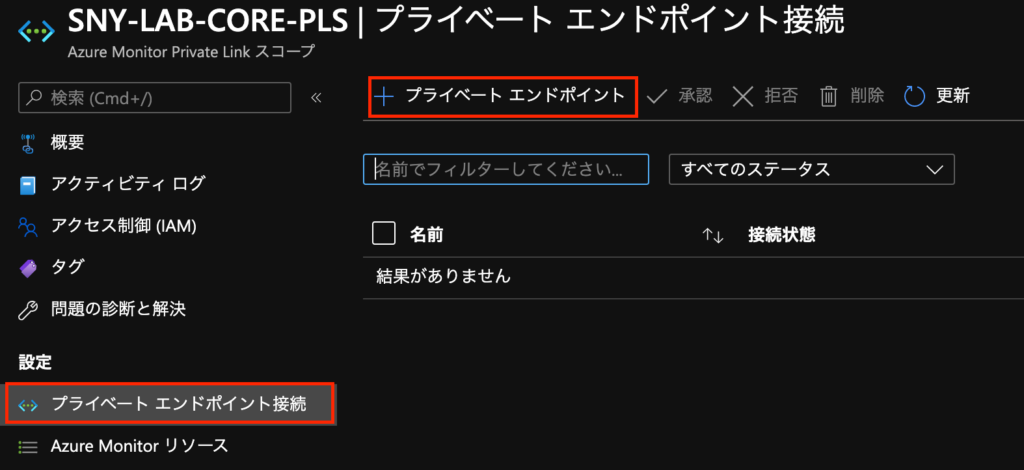

Azure Private Link 展開

仮想ネットワークからの接続のためにプライベートエンドポイントを作成します。メニューから[プライベート エンドポイント接続]を選択し、上部の[プライベート エンドポイント]をクリックします。

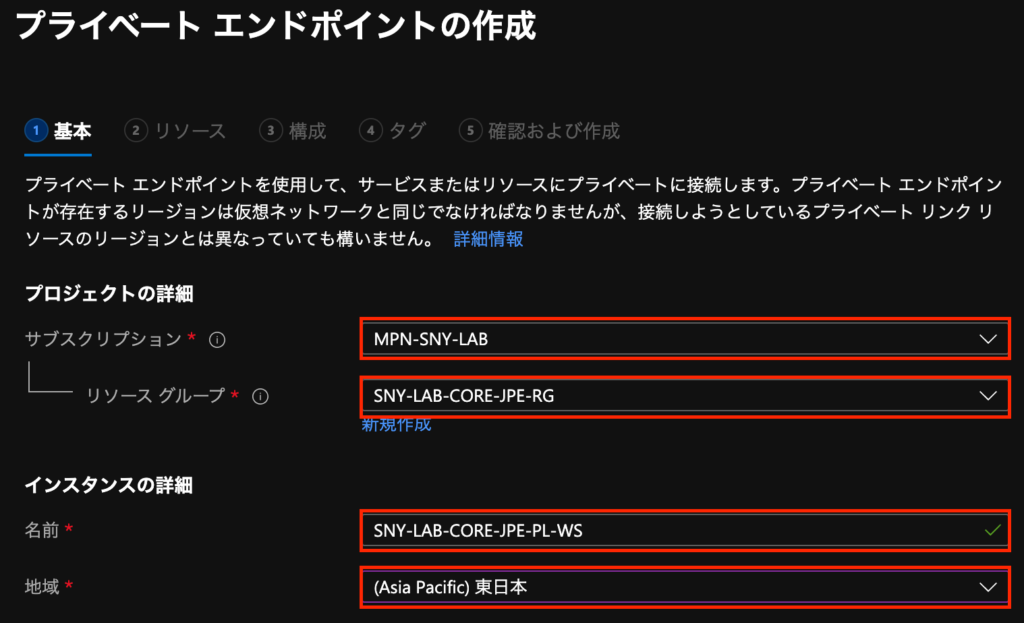

[基本]タブで次のようにパラメーターを入力します。

- [サブスクリプション]:リソースを展開するサブスクリプションを選択

- [リソースグループ]:リソースを展開するリソースグループ]選択

- [名前]:プライベート エンドポイント リソースの名前

- [地域]:リソースを展開するリージョンを選択

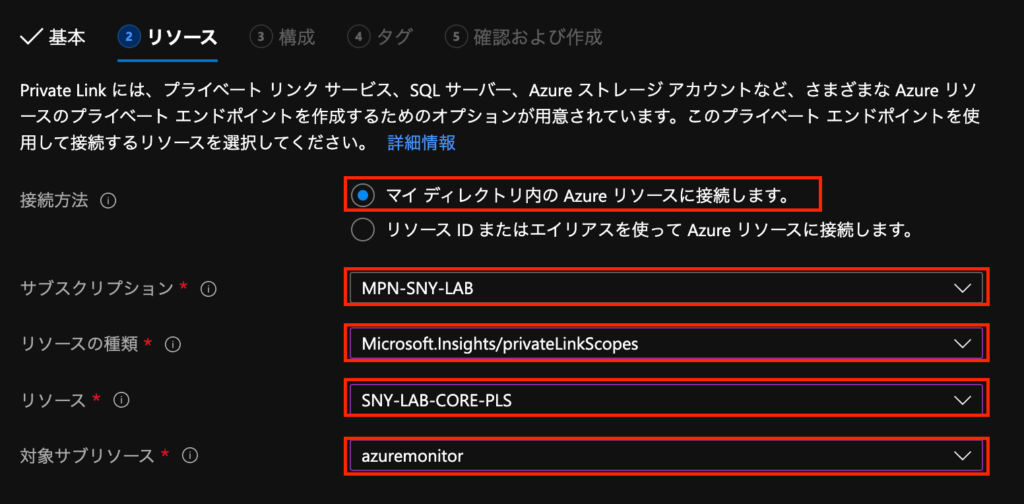

[リソース]タブで次のようにパラメーターを入力します。

- [接続方法]:[マイ ディレクトリ内の Azure リソースに接続します。]

- [サブスクリプション]:接続するリソースのサブスクリプションを選択

- [リソースの種類]:[Microsoft.Insights/privateLinkScopes]

- [リソース]:接続するリソースのサブスクリプションを選択

- [対象サブリソース]:[azuremonitor]

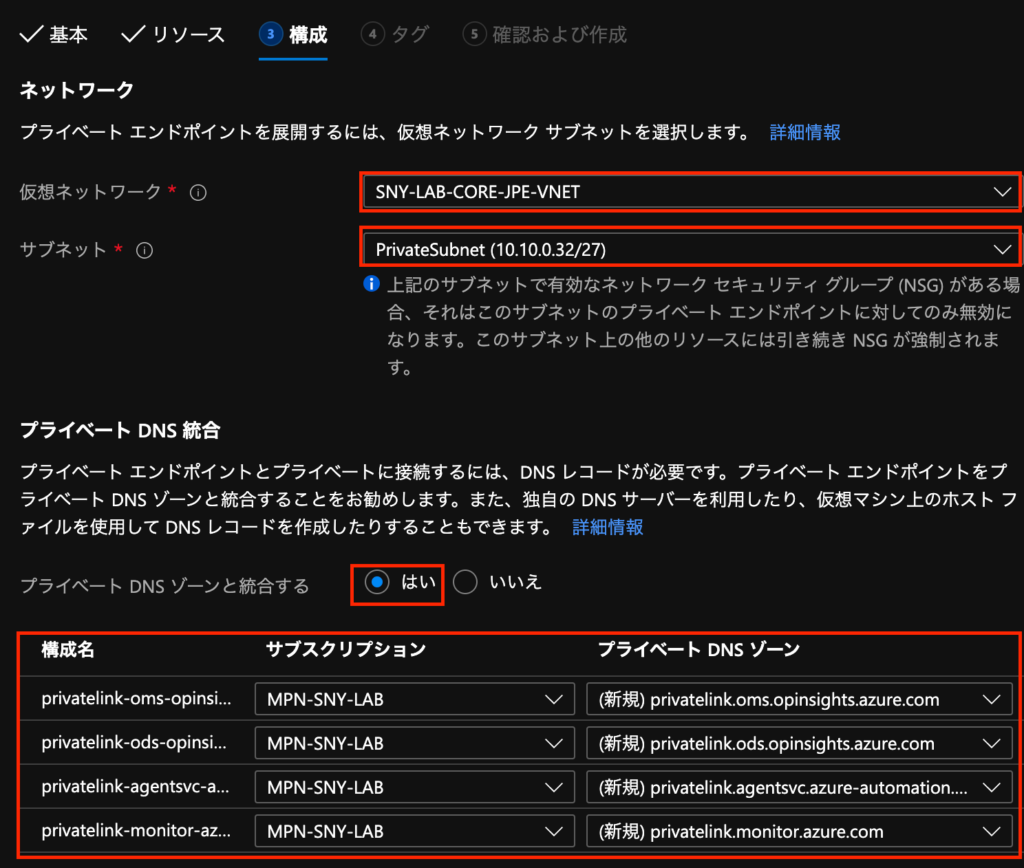

[構成]タブで次のようにパラメーターを入力します。

- [ネットワーク]

- [仮想ネットワーク]:展開する仮想ネットワークを選択

- [サブネット]:展開するサブネットを選択

- [プライベート DNS 統合]

- [プライベート DNS ゾーンと結合する]:[はい]

- [構成]:自動構成されるプライベート DNS ゾーンを利用

パラメーターを設定したら作成します。

Log Analytics 設定

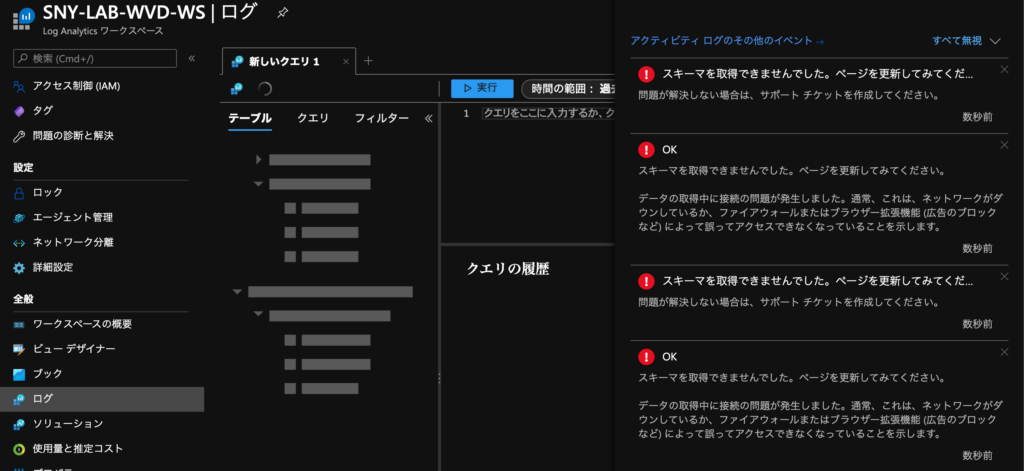

Log Analytics ワークスペースでは接続の制限方法を設定できます。メニューで[ネットワーク分離]を選択します。

- [取り込みの許可]:Azure Monitor エージェントからのログ取り込みをパブリックに許可するか

- [クエリの許可]:Log Analytics のクエリ操作をパブリックに許可するか

クエリをパブリックから操作するのを禁止すると Azure ポータルからの操作もできなくなります。

コメント